Criminosos clonam 40 páginas da Apple para descobrir senhas de iPhones roubados

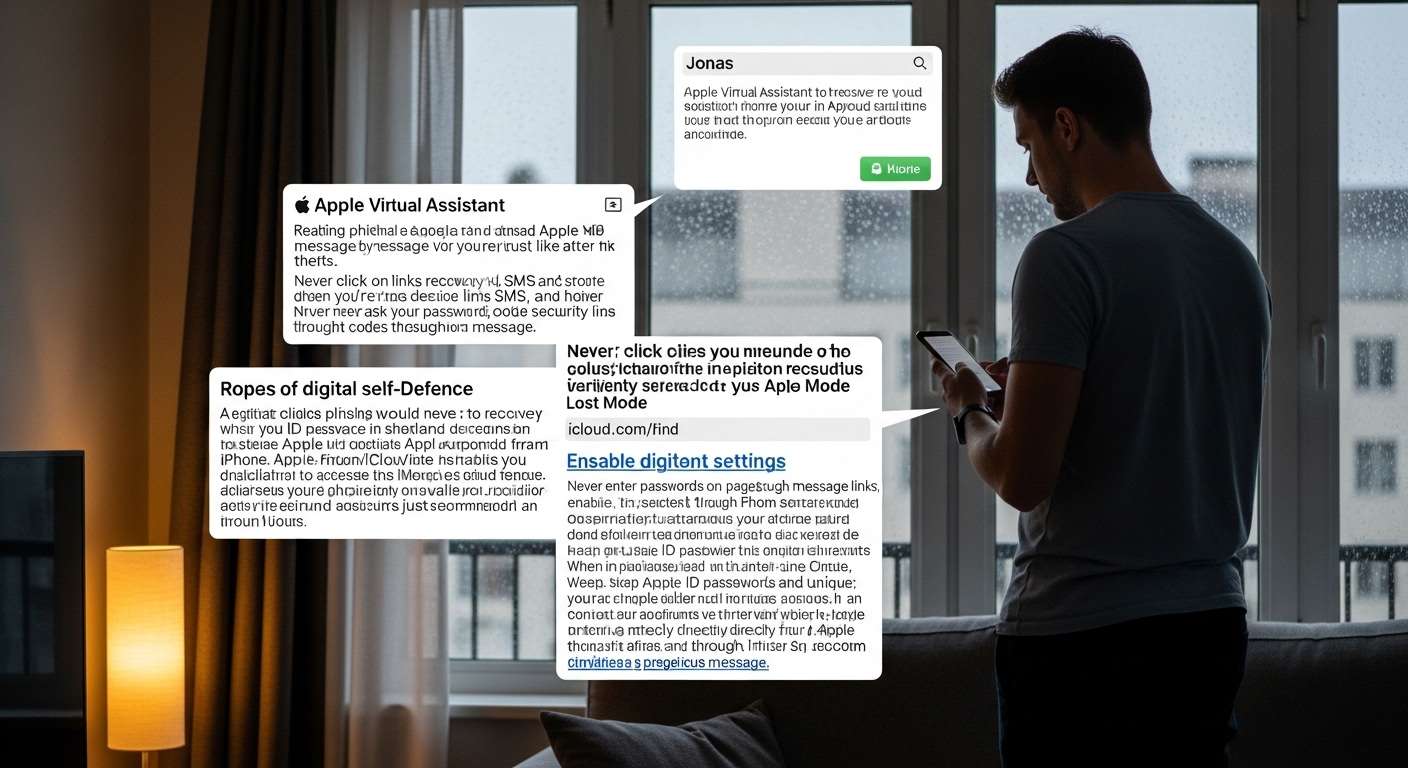

Golpistas estão explorando uma tática sofisticada de phishing para roubar credenciais de usuários de iPhone no Brasil, clonando mais de 40 páginas que imitam sites oficiais com o objetivo de capturar senhas e informações da conta Apple ID logo após um aparelho ser roubado ou furtado. Essa estratégia criminosa aproveita o momento de vulnerabilidade das vítimas para enganá-las e obter acesso às suas contas — com potencial para retirar o Bloqueio de Ativação e revender o dispositivo ilegalmente.

Como funciona o golpe

A campanha de phishing começa logo depois que um aparelho é roubado ou furtado. Eles conseguem de algum modo o número de telefone da vítima e, em seguida, enviam mensagens por SMS ou WhatsApp se passando por um “assistente virtual da Apple”. Essas mensagens contêm links que redirecionam para páginas fraudulentas visualmente idênticas à original, especialmente o site de login do iCloud.

Os domínios maliciosos identificados incluem termos que parecem legítimos — como “icloud”, “support” e “whatsapp” — e estão adaptados ao público brasileiro, com textos em português e referência a documentos como nota fiscal ou identidade exigidos para “recuperar” o dispositivo.

Quando a vítima digita seu ID e senha nesses sites falsos, as informações são capturadas pelos golpistas. Frequentemente, o site fraudulento ainda redireciona o visitante para a página real de recuperação de senha para parecer mais legítimo, criando uma falsa sensação de segurança e dificultando que a pessoa perceba o golpe.

Por que os criminosos fazem isso

O iPhone é conhecido por sua segurança robusta — em especial pelo Bloqueio de Ativação, que impede o uso do dispositivo sem a senha da conta Apple ID vinculada. No entanto, quando os golpistas conseguem as credenciais da vítima, eles podem:

-

Desativar o Bloqueio de Ativação e desbloquear o aparelho para revenda no mercado ilegal.

-

Acessar backups completos do iCloud, incluindo fotos, mensagens, documentos pessoais e informações bancárias.

-

Cometer fraude de identidade usando dados pessoais da vítima.

Esse tipo de engenharia social busca tirar proveito não de uma vulnerabilidade técnica no sistema, mas sim da confiança e do desespero das vítimas após um roubo ou furto.

Contexto maior de golpes e segurança digital

Ações envolvendo páginas falsas que imitam serviços legítimos não são uma novidade. Técnicas parecidas têm sido usadas em campanhas que exploram e-mails fraudulentos da Apple Store para roubar dados, bem como tentativas de phishing que imitam suporte técnico ou serviços financeiros para enganar usuários. Além disso, plataformas como o WhatsApp têm sido um meio comum para distribuição de links maliciosos que levam a páginas falsas.

Mesmo a própria infraestrutura da empresa combate fraudes em seus serviços: a App Store já bloqueou bilhões de dólares em transações potencialmente fraudulentas e interrompeu milhões de tentativas de atividades suspeitas em compras e downloads de apps.

Como se proteger de golpes desse tipo

Proteger-se desse tipo de ataque exige uma combinação de atenção e boas práticas de segurança digital:

-

Desconfie de mensagens que chegam logo após um roubo ou furto, oferecendo recuperação ou “retirada” do dispositivo com links. A empresa nunca entra em contato por WhatsApp ou SMS para solicitar seus dados pessoais ou senha.

-

Nunca clique em links recebidos por mensagem, principalmente aqueles que pedem sua senha ou Apple ID. Sempre digite manualmente o endereço do serviço no navegador, como icloud.com/find, para acessar diretamente.

-

Ative a autenticação de dois fatores (2FA) no Apple ID para dificultar o acesso mesmo que sua senha seja comprometida.

VastSoft Paginas Clonadas Apple Como se proteger de golpes desse tipo -

Configure um PIN no SIM para impedir que marginais usem seu número para golpes baseados em mensagens.

-

Registre o boletim de ocorrência (B.O.) em casos de roubo ou furto e troque sua senha o mais rápido possível pelo site oficial.

Conclusão: vigilância e educação são essenciais

A clonagem de páginas para roubar senhas de aparelhos roubados é um exemplo claro de como cibercriminosos combinam engenharia social com técnicas de phishing avançadas para explorar momentos de vulnerabilidade das vítimas. À medida que essas campanhas se tornam mais sofisticadas e personalizadas para mercados como o brasileiro, a educação sobre práticas seguras online torna-se cada vez mais importante — e lembrando sempre que a melhor defesa é a prevenção, agindo com cautela antes de fornecer qualquer informação pessoal ou senha.

Veja tamém

- Criminosos usam 600 sites falsos do Serasa para roubar dados

- Ataque hacker no site da Pague Menos espalha golpes

- Operação de cibersegurança do Google derruba botnet chinesa massiva

Referências

- Wiki Pedia: Explicação Técnica Geral sobre Phishing

- Aag: The Latest 2025 Phishing Statistics (updated October 2025)

- Tec Mundo: Criminosos clonam 40 páginas da Apple para descobrir senhas de iPhones roubados